فهرست مطالب

Toggleکره شمالی یک تهدید سایبری تازه و جدی ایجاد کرده است. هکرهای وابسته به دولت پیونگیانگ، با استفاده از فناوری بلاکچین، روش جدیدی برای جاسازی مستقیم نرمافزار مخرب در شبکههای غیرمتمرکز ابداع کردهاند. گوگل هشدار داده حذف یا شناسایی این بدافزار تقریبا غیرممکن است.

از سرقت رمزارز تا استفاده از بلاکچین بهعنوان سلاح

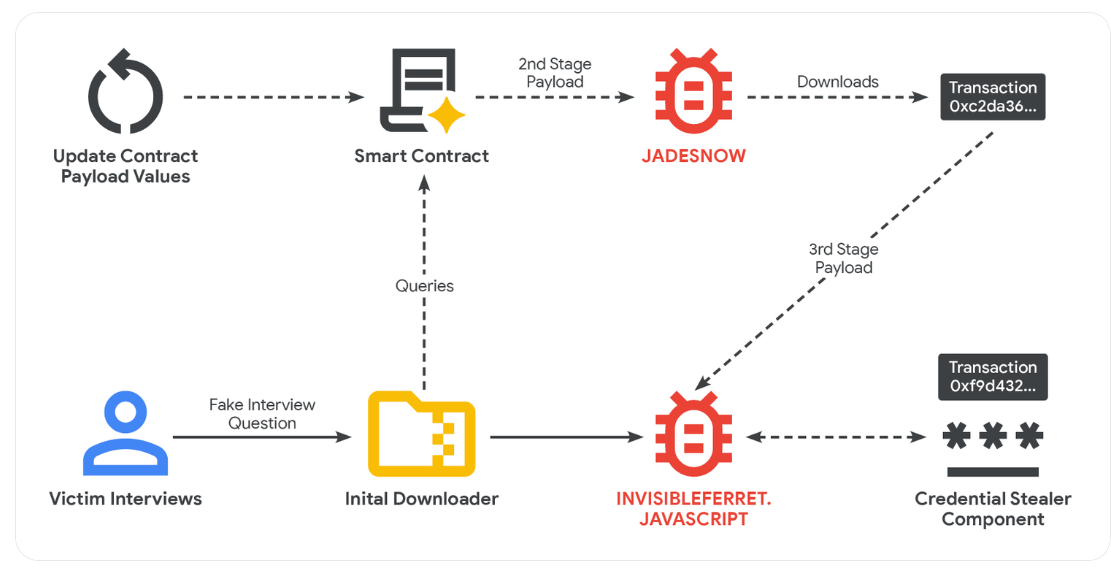

گروه اطلاعات تهدید گوگل (GTIG) در ۱۷ اکتبر اعلام کرد که حملهای با نام اترهایدینگ (EtherHiding)، مرحلهای جدید در پنهانسازی، توزیع و کنترل بدافزار در شبکههای غیرمتمرکز است.

این روش به هکرها اجازه میدهد با استفاده از قراردادهای هوشمند و بلاکچینهای عمومی مانند اتریوم (Ethereum) و بیانبی اسمارت چین (BNB Smart Chain)، دادههای مخرب را در قالب «Payload» ذخیره کنند. به دلیل ویژگی تغییرناپذیری بلاکچین، وقتی کد مخرب روی آن آپلود شود، حذف یا مسدود کردنش تقریبا غیرممکن است.

نفوذ به وبسایتها و اتصال مخفی به بلاکچین

هکرها معمولا سایتهای وردپرسی قدیمی یا سایتهایی را هدف میگیرند را هدف میگیرند که صاحبشان از بهروزرسانی غفلت کرده یا رمز عبور ضعیف دارد و از طریق حفرههای امنیتی یا رمزهای عبور سرقتشده به آنها نفوذ میکنند.

سپس تنها با چند خط جاوا اسکریپت (JavaScript) که به آن «لودر (Loader)» گفته میشود کد مخرب را در سایت قربانی تزریق میکنند. با باز شدن صفحه آلوده توسط کاربر، این لودر بهصورت پنهانی به بلاکچین متصل میشود و بدافزار را از سرورهای خارجی بازیابی میکند.

گروه اطلاعات تهدید گوگل (GTIG) تاکید کرد که این نوع حمله معمولا هیچ رد تراکنشی بر جای نمیگذارد و چون خارج از زنجیره (Off-chain) انجام میشود، تقریبا بدون کارمزد است، عاملی که باعث میشود مهاجمان عملا بدون شناسایی فعالیت کنند.اکثر عملیات لودر خارج از زنجیره اصلی بلاکچین انجام میشود؛ یعنی لودر معمولا فقط اطلاعاتی میخواند یا از سرور خارجی فایل میگیرد و خودش تراکنش جدیدی روی بلاکچین ثبت نمیکند. به همین دلیل در دفترکل بلاکچین رد تراکنش مشخصی دیده نمیشود و هزینهای برای تراکنش پرداخت نمیشود. این همان دلیل است که شناسایی این حمله دشوار است.

اولین نمونهها و کمپین CLEARFAKE

GTIG گزارش داده اولین نمونه EtherHiding به سپتامبر ۲۰۲۳ برمیگردد. در آن زمان، این روش در یک کمپین فیشینگ به نام CLEARFAKE استفاده شد که کاربران را با پیامهای جعلی بهروزرسانی مرورگر فریب میداد.

کارشناسان امنیتی سایبری میگویند این حمله نشاندهنده تغییر استراتژی سایبری کره شمالی است: (از سرقت مستقیم رمزارز به استفاده از خود بلاکچین به عنوان سلاحی پنهان)

GTIG در این باره گفته:«اترهایدینگ نشان میدهد که نسل جدیدی از میزبانی غیرقابلردگیری شکل گرفته است؛ جایی که ویژگیهای ذاتی بلاکچین برای اهداف مخرب به کار گرفته میشود. این تکنیک نمونهای از تکامل مداوم تهدیدات سایبری است، زیرا مهاجمان دائما خود را با فناوریهای نوین تطبیق میدهند.»

هشدار درباره ترکیب با هوش مصنوعی

جان اسکات ریلتون، پژوهشگر ارشد Citizen Lab، این روش را «آزمایشی در مراحل ابتدایی» توصیف کرده و هشدار داده که ترکیب آن با اتوماسیون مبتنی بر هوش مصنوعی، شناسایی حملات آینده را بسیار دشوار میکند.

او اضافه کرد:«انتظار میرود هکرها در آینده نوع جدیدی از حمله را امتحان کنند که به آن اکسپلویتهای بدونکلیک (Zero-click exploits) گفته میشود. در این حملات، هکرها میتوانند مستقیم بدافزار یا کد مخرب را روی بلاکچین قرار دهند. هدف این حملات سیستمها و برنامههایی هستند که تراکنشها یا کیفپولهای رمزارزی را پردازش میکنند، بهویژه وقتی این سیستمها روی همان شبکهای میزبانی میشوند که تراکنشها در آن انجام میشود. در این حالت، هکرها میتوانند بدون هیچ تعامل یا کلیک کاربر، حمله را انجام دهند و شناساییشدن آن بسیار سخت است.»

ابعاد مالی و سیاسی تهدید

شرکت تحلیلی TRM Labs اعلام کرده گروههای مرتبط با کره شمالی در سال جاری بیش از ۱.۵ میلیارد دلار دارایی رمزارزی سرقت کردهاند.محققان میگویند این وجوه برای تامین مالی برنامههای نظامی و هستهای کره شمالی و دور زدن تحریمهای بینالمللی استفاده میشود.

GTIG به کاربران توصیه کرده برای کاهش خطر، دانلودهای مشکوک را مسدود کنند و اجازه اجرای اسکریپتهای غیرمجاز وب را محدود سازند.همچنین از پژوهشگران خواسته تا کدهای مخرب جاسازیشده در بلاکچین را شناسایی و برچسبگذاری کنند تا از گسترش حملات جلوگیری شود.

منبع: beincrypto.com